حمله VLAN hopping چیست و چگونه میتوان از آنها جلوگیری کرد؟

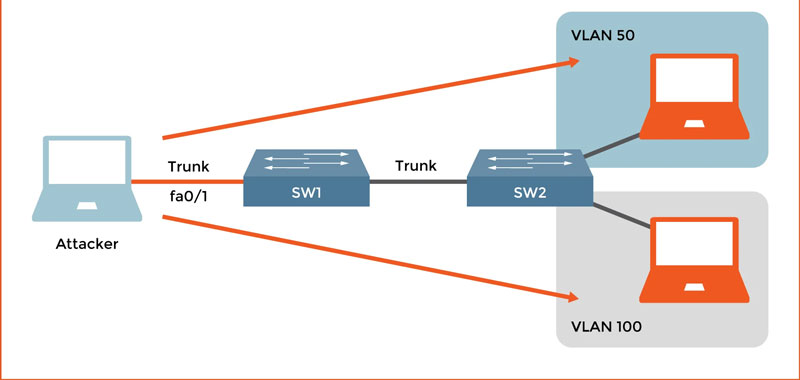

VLAN hopping روشی برای حمله به شبکه با ارسال بسته ها به پورت است برای دسترسی به قسمتهایی از شبکه است که به طور معمول از یک سیستم انتهایی مشخص قابل دسترسی نیستند. در این مقاله می خواهیم امکان ایجاد این حملات را مهار کنیم و پورتهایی که نیاز نیست Trunk باشند را از حالت ترانک خارج کنیم. به صورت پیش فرض برخی از سوئیچ های سیسکو در حالت Auto Trunking قرار دارند. یعنی با دریافت فریم DTP روی پورت، آن پورت به صورت خودکار تبدیل به پورت ترانک میشود. این موضوع زمانی تبدیل به یک مشکل امنیتی می شود که نفوذگر پورت سوئیچ را به ترانک تبدیل کند و حملات VLAN-hopping را انجام دهد. اون شخص بدون نیاز به عبور ترافیک از روتر میتواند به بقیه VLAN های سوئیچ دسترسی داشته باشد.

VLAN hopping می تواند برای سرقت کلمه عبور و سایر اطلاعات حساس از مشترکین شبکه استفاده شود. این حمله همچنین می تواند برای تغییر،خرابکردن و یا حذف داده ها، نصب نرم افزارهای جاسوسی یا سایر نرم افزارهای مخرب و تبلیغ ویروس ها، کرم ها و تروجان ها در سراسر شبکه مورد استفاده قرار گیرد.

جلوگیری از حمله VLAN hopping

برای غیرفعال کردن امکان VLAN-hopping می توانید ترانک را روی تمام پورتهایی که به آن نیاز ندارند غیر فعال کنید. و همچنین قابلیت DTP را روی تمام پورتها غیر فعال کنید.

غیر فعال کردن ترانک:

Switch1(config)# interface gigabitethernet 0/3

Switch1(config-if)# switchport mode access

Switch1(config-if)# exit

جلوگیری از امکان DTP:

Switch1(config)# interface gigabitethernet 0/4

Switch1(config-if)# switchport trunk encapsulation dot1q

Switch1(config-if)# switchport mode trunk

Switch1(config-if)# switch port nonegotiate

جلوگیری از double tagging:

برای جلوگیری از حملات Vlan-hopping با استفاده از قابلیت double tagging از قابلیت Native VLAN برای ارسال ترافیک کاربر استفاده نکنید. اینکار را می توانید با ایجاد یک VLAN که هیچ پورتی به آن اضافه نشده است انجام دهید. و از این VLAN فقط برای استفاده به عنوان Native VLAN باشد. مانند مثال زیر:

Switch1(config)# interface gigabitethernet 0/4

Switch1(config-if)# switchport trunk native vlan 400

اگه به این نوع مقالات علاقه مندید پیشنهاد میکنم مقاله ۱۱ راهکار برای امنیت سوئیچ های سیسکو را نیز مطالعه فرمایید.

مطالب زیر را حتما بخوانید

-

اکتیو دایرکتوری (Active Directory) چیست و چگونه کار می کند؟

119 بازدید

-

بخش بندی شبکه (Network Segmentation) چیست؟

183 بازدید

-

۸ راه برای افزایش امنیت شبکه

2.67k بازدید

-

۲۰ اصطلاح مهم امنیت شبکه که باید بدانید

3.16k بازدید

-

SOC چیست؟ تکنولوژی، اهداف و ابزارهای مرکز عملیات امنیت

6.38k بازدید

-

فیشینگ (Phishing) چیست؟ بررسی و نحوه پیشگیری از آن چگونه است

2.55k بازدید

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.