(Lateral Movement) چیست؟ تاکتیک مورد استفاده هکرها برای دسترسی به منابع بیشتر

(Lateral Movement) چیست

حرکت جانبی (Lateral Movement)، تاکتیکی است که توسط مهاجمان به منظور حرکت در داخل یک شبکه با هدف دسترسی به منابع و دادههای حساس بکار برده میشود. این تاکتیک، معمولا شامل استفاده از ابزارها و تکنیکهای مختلف برای نفوذ به سیستمها و حرکت بین آنها است تا مهاجم به هدف نهایی خود برسد. هدف حرکت جانبی این است که به مهاجم اجازه دهد تا در شبکه، دسترسی پیدا کرده و سپس به صورت جانبی حرکت کند تا به منابع با ارزشتری دسترسی پیدا کند. این کار را میتوان با استفاده از تکنیکهای مختلف مانند سوء استفاده از آسیبپذیریها در زیرساخت شبکه، استفاده از اعتبارنامههای سرقت شده برای ورود به سیستمها، یا استفاده از سایر روشهای کسب دسترسی غیرمجاز به سیستمها انجام داد. با افزایش قربانیان (کاربران و سازمانها)، حملات سایبری گسترش پیدا کرده و پیچیدهتر میشوند. یکی از این حملات پیشرفته، با عنوان «حمله حرکت جانبی (Lateral Movement Attack)» شناخته میشود. حملات حرکت جانبی به این دلیل امکانپذیر هستند که حملات سایبری به ندرت در نقطهی ورود (تنها جایی که یک هکر به آن دسترسی پیدا میکن)، رخ میدهند. مجرمین سایبری، اغلب به صورت جانبی در یک سیستم حرکت میکنند تا به حساسترین اطلاعات دسترسی پیدا کنند. متأسفانه بسیاری از کاربران و شرکتها از این که چگونه رویههای امنیت سایبری خود را برای متوقف کردن این حملات ارتقا دهند، اطلاعی ندارند. یک گزارش اطلاعاتی اخیر نشان میدهد که بسیاری از سازمانها، رویههای ضعیفی در زمینه امنیت سایبری دارند و این امر آنها را در برابر از دست دادن دادهها، آلودگی به بدافزار و سایر تهدیدات امنیتی، آسیبپذیر میکند. برای همگام شدن با چشمانداز در حال تغییر امنیت سایبری، درک همهی ابعاد حمله سایبری، از جمله حملات حرکت جانبی و سایر نمونههای مشابه، ضروری است. در این مقاله، شما همه چیزهایی را که در مورد حملات حرکت جانبی نیاز دارید از جمله اینکه چگونه اتفاق میافتند و چگونه میتوان آنها را شناسایی و از نفوذ آنها به سیستمهای خود جلوگیری کرد، یاد خواهید گرفت.

حرکت جانبی (Lateral Movement) چیست؟

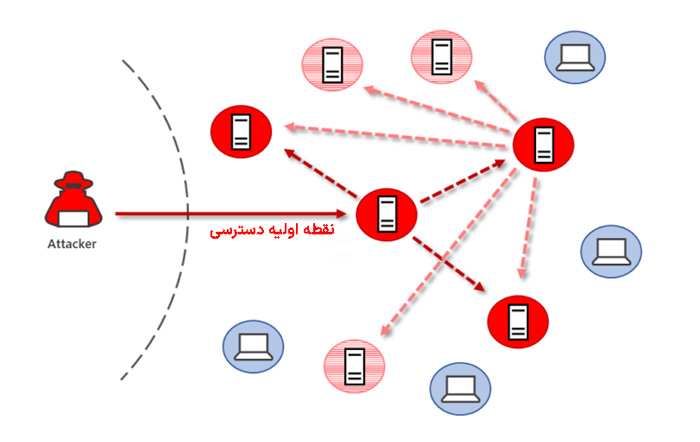

در امنیت سایبری، حرکت جانبی به حرکت مهاجم در شبکهی قربانی اشاره دارد. این امر، معمولا شامل استفاده از ابزارها و تکنیکهای مختلف برای نفوذ به سیستمها و حرکت بین آنها است تا مهاجم به هدف نهایی خود برسد. حرکت جانبی میتواند در هر مرحلهای از حمله رخ دهد، اما اغلب در فاز پس از نفوذ اولیه مشاهده میشود. حملات حرکت جانبی (Lateral Movement Attack) معمولا از الگوی خاصی پیروی میکنند:

- مهاجم از طریق نوعی سوءاستفاده، مانند فیشینگ یا بدافزار (از جمله بدافزار بدون فایل)، به صورت اولیه به یک سیستم دسترسی پیدا میکند.

- سپس مهاجم از آن سیستم برای حرکت جانبی در شبکه (معمولا با سوءاستفاده از آسیبپذیریها یا استفاده از اعتبارنامههای سرقت شده) استفاده میکند.

- سپس مهاجم از سیستم به خطر افتاده برای دسترسی به دادهها یا سیستمهای حساس استفاده میکند.

مهاجمان میتوانند از تکنیکهای حرکت جانبی گوناگونی استفاده کنند، اما موارد رایج شامل موارد زیر میشود:

- (Pass-the-hash): در این تکنیک، مهاجم، هش رمز عبور را از یک سیستم سرقت میکند و سپس از آن هش برای احراز هویت در سایر سیستمهای شبکه استفاده میکند.

- :(Pass-the-ticket) مهاجم یک تیکت Kerberos را از یک سیستم سرقت کرده و سپس از آن تیکت برای احراز هویت در سایر سیستمهای شبکه، مانند اکتیو دایرکتوریها استفاده میکند. حملات گذر از تیکت، مانند حمله تیکت طلایی (Golden Ticket) یا حمله تیکت نقرهای (Silver Ticket)، تکنیکهای قدرتمندی هستند که مهاجمان از آنها برای حرکت جانبی پس از سوء استفاده اولیه و افزایش سطح دسترسی استفاده میکنند. با استفاده از این تکنیکها، مهاجمان میتوانند به هر نقطه پایانی (endpoint) در شبکه یا سرویس، دسترسی نامحدود پیدا کنند که به طور بالقوه منجر به عواقب فاجعهآمیز میشود.

- سوء استفاده از آسیبپذیریها: مهاجم برای به دست آوردن دسترسی، از آسیبپذیریهای سیستمها سوء استفاده کرده و سپس از آن دسترسی، برای حرکت جانبی در شبکه استفاده میکند.

- استفاده از اعتبارنامههای سرقت شده: مهاجم، اعتبارنامههای معتبر را از یک سیستم سرقت میکند و سپس از آن اعتبارنامهها برای احراز هویت در سایر سیستمهای شبکه استفاده میکند.

حملات حرکت جانبی اغلب به صورت ترکیبی با یکدیگر برای افزایش احتمال موفقیت استفاده میشوند. به عنوان مثال، مهاجم ممکن است از شیوهی Pass-the-hash برای به دست آوردن دسترسی اولیه به یک سیستم استفاده کرده و سپس از آن اعتبارنامهها برای احراز هویت در سایر سیستمهای شبکه استفاده کند. مرکز ملی امنیت سایبری بریتانیا خاطر نشان میکند که پس از به دست آوردن جایگاه اولیه در یک شبکه توسط مجرمین سایبری، آنها به دنبال گسترش و تثبیت آن جایگاه و در عین حال به دست آوردن کنترل بیشتر بر اطلاعات یا سیستمهای با ارزش هستند – که همین امر خود دلیلی بر خطرناک بودن حرکت جانبی است.

نحوه عملکرد حرکت جانبی(Lateral Movement) مراحل حمله:

یک نکته مهم در مورد حملات سایبری این است که آنها یک فرآیند از پیش تعریف شده را دنبال میکنند که به آن «زنجیره کشتار»(Kill Chain) گفته میشود. «زنجیره کشتار سایبری» (Kill Chain) روشی است که مجرمین سایبری برای اجرای حملات سایبری از آن استفاده میکنند. این یک مدل خطی است که مراحل کار مهاجم از شناسایی هدف تا استخراج موفقیتآمیز اطلاعات را توضیح میدهد. وقتی به حملات حرکت جانبی میپردازیم، چند مرحله در زنجیره کشتار وجود دارد که مهاجمان از آنها استفاده میکنند:

شناسایی (Reconnaissance): این اولین مرحله از حمله با حرکت جانبی و همچنین مهمترین مرحله است، زیرا زمینه را برای بقیه حملات فراهم میکند. در طول این مرحله، مهاجمین سعی میکنند تا آنجا که ممکن است در مورد هدف خود، به جمعآوری اطلاعات بپردازند. این امر، جمعآوری داده در مورد زیرساخت شبکه، کاربران و سیستمها را شامل میشود. آنها برای جمعآوری اطلاعات در مورد هدف خود از ابزارهایی مانند Google Dorks،Shodan، شبکههای اجتماعی و سایر تکنیکهای جمعآوری اطلاعات از منابع عمومی (OSINT) استفاده میکنند.

مرحله شناسایی (Reconnaissance) همچنین شامل موارد زیر خواهد بود:

- شناسایی اهداف بالقوه

- کشف آسیب پذیریهای آنها

- دریافتن اینکه کدام اشخاص ثالث با آنها مرتبط هستند (و به چه اطلاعات مفیدی میتوانند دسترسی داشته باشند)

- بررسی نقاط ورود موجود (و پیدا کردن نقاط جدید)

شناسایی میتواند به صورت آنلاین و آفلاین انجام شود.

سرقت اعتبارنامه (Stealing of Credentials)

این مرحله که اغلب «تخلیه اعتبارنامه» نامیده میشود، پس از شناسایی، به مجرمان سایبری اجازه میدهد تا تمام اطلاعات ضروری در مورد اهداف بالقوه را کشف کنند. در اینجا، مهاجم حضور خود را تثبیت میکند، تهدیدات مداوم را حفظ میکند، اطلاعات دارای اعتبار را از طریق روشهای غیرقانونی به دست میآورد و برای افزایش امتیازات خود، میزبانهای بیشتری را آلوده میکند. در نهایت، مهاجمین کنترل اهداف خود (مانند یک کنترلر دامنه، یک سیستم مهم یا دادههای حساس) را به دست میآورند. آنها اعتبارنامههایی را سرقت میکنند که ظاهری از دسترسی مجاز به سیستمها و سرورهای بیشتر را فراهم میکند. پس از دستیابی به این اهداف، دادهها قابل استخراج و دستگاهها آسیبدیده خواهند بود. در این مرحله، مهاجمین از اعتبارنامههایی که در مرحله قبل به دست آوردهاند برای حرکت جانبی در سراسر سیستمها و گسترش نفوذ خود در شبکه استفاده میکنند. آنها با دسترسی به سایر سیستمها و دستگاههای موجود در شبکه با استفاده از ابزارهایی مانند پروتکل (RDP)، ابزار مدیریت ویندوز(WMI) و پروتکل (SMB) کار خود را انجام میدهند.

این ابزارها به مهاجمان اجازه میدهند تا بدون احراز هویت مجدد و از طریق دستگاهها و سیستمهای شبکه به صورت جانبی حرکت کرده و به دادهها و سیستمهای حساس، دسترسی نامحدود داشته باشند.

شناسایی و رهگیری (Detection & Interception)

این آخرین مرحله از زنجیره کشتار حرکت جانبی و مهمترین مرحله برای محافظت از دادههای شما یا مشتریانتان است. بلافاصله پس از اینکه مهاجمین سایبری به سیستمهای شما دسترسی پیدا کنند، شناسایی و توقف آنها تقریبا غیرممکن است. در این مرحله با بکارگیری هوش مصنوعی و اتوماسیون در هر مرحله از چرخه عمر تهدید، شما میتوانید در برابر حملات حرکت جانبی از سازمان محافظت کنید و خطر چنین حملاتی را به میزان قابل توجهی کاهش دهید. استفاده از SIEM و پلتفرم XDR، میتوانید سطح حمله به سازمان را در سطوح انسان، دستگاه و ابر کاهش دهید. SIEM و XDR ترکیب موثری از قابلیتهای پیشگیری، حفاظت، شناسایی و فریب را فراهم میکند تا به سرعت از حمله جلوگیری کرده و سواستفاده از دادههای هویتی برای حرکت جانبی، افزایش امتیازات و تهاجم به هدف را متوقف سازد.

چرا مهاجمان از تکنیک حرکت جانبی استفاده میکنند؟

حرکت جانبی را میتوان به دو علت اصلی نیز نسبت داد: دلیل اول مربوط به نفوذ یک مهاجم به شبکه است که به دنبال دسترسی به سایر نقاط آسیبپذیر میگردد. دلیل دوم به کدهای مخربی مربوط میشود که توانایی انتشار خودکار دارند، مانند ورم (worm). روشهای انجام حرکات جانبی میتواند شامل استفاده از آسیبپذیریهایی نظیر آسیبپذیری SMB EternalBlue، پروتکلهای دسترسی از راه دور، اعتبارات سرقت شده با ابزارها/رابطهایی مانند Powershell و WMI و اجرای کدها روی یک دستگاه از راه دور باشد. با توجه به اینکه اکثر تکنیکهای فوق، روشهای بدون فایل هستند، شناسایی مهاجم یا قطعهای از کد در حال حرکت در شبکه برای اکثر کنترلکنندههای امنیتی سنتی دشوار است. ماهیت پنهان این حملات، آنها را برای مهاجم بسیار کارآمد و سودآور میسازد و امکان آلودگی گسترده را فراهم میکند. برای جلوگیری از حملات حرکت جانبی، درک دلیل استفاده مهاجمین از تکنیک حرکت جانبی ضروری است.

ردیابی راحتتر است

به طور متوسط، در مورد یک حمله فیشینگ، به زمانی حدود ۲۱۳ روز برای شناسایی و ۸۰ روز برای مهار نیاز است. ۲۱۳ روز در حملات حرکت جانبی، یک عمر به حساب میآید و به مهاجم زمان زیادی میدهد تا به صورت جانبی حرکت کرده و دسترسی پایداری برقرار کند، به شناسایی بپردازد و اعتبار کسب کند و چون به نظر میرسد که یک کاربر مجاز در حال حرکت جانبی در شبکه یا ابر است، ابزارهای امنیتی و نظارت شبکه در شناسایی حمله شکست خواهند خورد. این امر بدان معناست که حتی اگر دستگاه اولیه آلوده تشخیص داده شود، مهاجم ممکن است قبلاً در کل شبکه حرکت کرده و برای مدت طولانی در داخل شبکهی هدف، به صورت نامرئی باقی مانده باشد، در حالی که به دنبال بهترین فرصت برای تشدید حمله است.

آشنایی با آسیبپذیریها

مهاجم میتواند با حرکت جانبی و مشاهده نحوه عملکرد هر سیستم، در مورد آسیبپذیریهای سیستمهای مختلف اطلاعات کسب کند. آنها میتوانند هفتهها یا ماهها قبل از انجام حمله نهایی خود، این کار را انجام دهند.

فرصت برای افزایش سطح دسترسی (Privilege Escalation)

یکی دیگر از دلایلی که حملهکنندگان از تکنیک حرکت جانبی استفاده میکنند، بدست آوردن امتیازهای بالا برای یک شبکه به جای سعی در نفوذ به آن شبکه از بیرون است. مهاجمین با استفاده از اعتبارنامههای معتبر، میتوانند به سرعت سطح دسترسی خود را در شبکه بالا ببرند و کنترل دادهها و سیستمهای حساس را به دست بگیرند. تشخیص و جلوگیری از تهدیدات امنیتی که از حرکت جانبی استفاده میکنند. حملات حرکت جانبی به دلیل استفاده از اعتبارنامهها و ابزارهای مجاز که مجرمین سایبری را برای مدتی طولانی ناشناخته نگه میدارد، به سختی قابل شناسایی و پیشگیری هستند. با این حال برخی از بهترین شیوههای امنیت سایبری وجود دارد که میتوانید برای کاهش خطر حملات حرکت جانبی رعایت کنید. آنها عبارتند از:

-

سنجش سطح آگاهی از حمله

اولین قدم در این مرحله این است که چه سیستمها و دستگاههایی روی شبکه شما وجود دارد. این امر به شما کمک میکند تا دیوارهای به دور آنچه نیاز به محافظت دارد بسازید. در اینجا، جهت توجه امنیت سایبری شما باید از حفاظت از محیط به شناسایی درون شبکه تغییر یابد. به منظور موثر واقع شدن این کار، باید در مورد چیزهایی مانند اعتبارنامهها/اطلاعات در معرض دید، پیکربندیهای اشتباه، مسیرهای حمله بالقوه و سایر آسیبپذیریها اطلاعات کسب کنید. استفاده از ابزارهای تشخیص و پاسخ نقطهی پایان (EDR) و تشخیص و پاسخ گسترده (XDR) برای visibility در حملات به نقاط پایانی و گسترش این تواناییها، از اهمیت بالایی برخوردار است. SOC به متخصصان امنیت کمک میکند تا تهدیدات مدرن را به سرعت و به صورت پیشگیرانه حل کنند. در نهایت SOC برای مدیریت موثرتر ریسک در Endpoint، سرویسهای ابری، اینترنت اشیا و موارد دیگر، چشمانداز آینده امنیت سایبری خودکار مبتنی بر هوش مصنوعی را می تواند برای شما به ارمغان بیاورد.

-

بررسی مجوزها و شناسهها (Permissions and Identities)

دومین اقدام ضروری، بررسی و درک مجوزها و شناسهها در شبکه شما است. این امر، به تعیین اینکه کاربران مجاز قرار است چه کاری انجام دهند و چه کاری را نباید انجام دهند کمک میکند. باید درک کنید که هر کاربر به چه سیستمهایی دسترسی دارد و مجاز است چه کارهایی را با آن سیستمها انجام دهد. برای مقابله با این چالش، میتوانید یک معماری امنیتی اعتماد صفر (Zero Trust Architecture (ZTA)) ایجاد کنید. این کار با اعطای مجوز به شناسهها، تنها در سطح دسترسی ضروری که برای عملکرد خود نیاز دارند و همچنین اعتبارسنجی هویت آنها انجام میشود.

پیام اصلی پشت این طراحی میتواند در عبارت «هرگز اعتماد نکنید، همیشه تأیید کنید» خلاصه شود. به طور خلاصه، رویکرد طراحی اعتماد صفر یک ابتکار استراتژیک است که فرض میکند مهاجمان در داخل و خارج از شبکه وجود دارند و به عبارتی، تمام «اعتماد» را از معماری شبکه سازمان حذف میکند.

-

سنجش ناهنجاریها و دقت تشخیص

در این مرحله، باید دقت تشخیص ابزارهای امنیتی خود را اندازهگیری کنید و مطمئن شوید که طبق انتظار کار میکنند. برای مثال، کاربری که به طور معمول از یک مکان به فایلها دسترسی پیدا میکند، اکنون از مکان دیگری به آنها دسترسی پیدا میکند. این امر میتواند نشانهی این باشد که اعتبارنامههای کاربر به خطر افتادهاند و فرد دیگری در حال تلاش برای حرکت جانبی در شبکه است. میتوانید از فناوریهای تشخیص با قابلیتهای هوش مصنوعی/یادگیری ماشین برای کمک به شناسایی و جلوگیری از حملات حرکت جانبی استفاده کنید. این فناوریها را میتوان برای نظارت بر رفتار کاربر و شناسایی ناهنجاریهایی که میتواند نشاندهنده حرکت جانبی باشد، استفاده کرد. بهترین راه برای شناسایی حرکت جانبی و سایر مشکلات امنیت سایبری، اتخاذ رویکردی قابل اعتماد در زمینه امنیت سایبری است که به نفع تمامی اعضای سازمان باشد.

-

استفاده از خودکارسازی موثر

در نهایت، شما باید پاسخهای خود به حملات حرکت جانبی را خودکار کنید. این امر به کاهش یافتن زمان پاسخ شما و کاهش احتمال حملهی موفق کمک میکند. شما میتوانید از پلتفرمهای (SOAR) برای کمک به امنیت شبکهی خود استفاده کنید. این پلتفرمهای خودکارسازی با رسیدگی به تهدیدات شناسایی شده و جلوگیری از گسترش آنها در شبکه، پاسخ به حادثه را تسریع و ساده میکنند.

مطالب زیر را حتما بخوانید

-

تحلیل لاگ (Log Analysis) چیست؟ و چگونه به امنیت شما کمک میکند

103 بازدید

-

عامل تهدید (Threat Actor) چیست؟

86 بازدید

-

بردار حمله (Attack vector) چیست؟

100 بازدید

-

مدلسازی تهدید (Threat Modeling) چیست؟ راهنمای کامل

99 بازدید

-

TTP چیست؟ تاکتیکها، تکنیکها و رویهها در امنیت سایبری

119 بازدید

-

۷ نوع حمله مبتنی بر هویت (IDENTITY-BASED ATTACKS)

119 بازدید

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.