تحلیل لاگ (Log Analysis) چیست؟ و چگونه به امنیت شما کمک میکند

زمان مطالعه: ۶ دقیقه تحلیل لاگ فرآیند بررسی log های رویدادهای تولید…

عامل تهدید (Threat Actor) چیست؟

زمان مطالعه: ۴ دقیقه یک عامل تهدید (Threat Actor)، که همچنین به…

بردار حمله (Attack vector) چیست؟

زمان مطالعه: ۱۰ دقیقه بردار حمله (Attack Vector) روشی یا ترکیبی از…

مدلسازی تهدید (Threat Modeling) چیست؟ راهنمای کامل

زمان مطالعه: ۱۱ دقیقه مدلسازی تهدید (Threat Modeling) فرآیندی است که به…

TTP چیست؟ تاکتیکها، تکنیکها و رویهها در امنیت سایبری

زمان مطالعه: ۵ دقیقه TTP مخفف Tactics, Techniques, and Procedures به معنی…

۷ نوع حمله مبتنی بر هویت (IDENTITY-BASED ATTACKS)

زمان مطالعه: ۴ دقیقه آیا می دانستید که ۸۰ درصد از تمام…

حمله pass-the-hash چیست؟ دیگر نیاز به کرک پسورد نیست!

زمان مطالعه: ۵ دقیقه حمله گذر از هش (PtH) نوعی حمله امنیت…

اکتیو دایرکتوری (Active Directory) چیست و چگونه کار می کند؟

زمان مطالعه: ۴ دقیقه اکتیو دایرکتوری Active Directory (AD) یک پایگاه داده…

چک لیست امنیت اکتیو دایرکتوری (Active Directory)

زمان مطالعه: ۱۰ دقیقه اکتیو دایرکتوری (AD) در زیرساخت فناوری اطلاعات شما،…

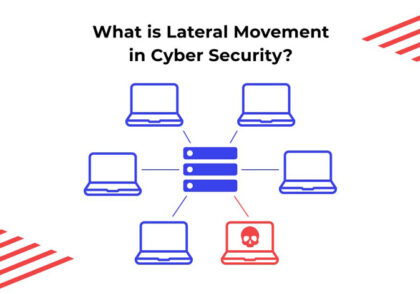

(Lateral Movement) چیست؟ تاکتیک مورد استفاده هکرها برای دسترسی به منابع بیشتر

زمان مطالعه: ۹ دقیقه (Lateral Movement) چیست حرکت جانبی (Lateral Movement)، تاکتیکی…

همه چیز در مورد تخصص تحلیلگر SOC – قسمت ۳| مهارتهای اساسی برای تحلیلگران

زمان مطالعه: ۸ دقیقه با افزایش پیچیدگی و فراوانی تهدیدات امنیت سایبری،…

همه چیز در مورد تخصص تحلیلگر SOC – قسمت ۲| مهارتهای اساسی برای تحلیلگران

زمان مطالعه: ۸ دقیقه با افزایش پیچیدگی و فراوانی تهدیدات امنیت سایبری،…

همه چیز در مورد تخصص تحلیلگر SOC – قسمت ۱ | مهارتهای اساسی برای تحلیلگران

زمان مطالعه: ۹ دقیقه با افزایش پیچیدگی و فراوانی تهدیدهای امنیت سایبری،…

بخش بندی شبکه (Network Segmentation) چیست؟

زمان مطالعه: ۴ دقیقه بخشبندی شبکه یک تکنیک امنیتی شبکه است که…

XDR چیست؟ و چگونه به امنیت شما کمک میکند

زمان مطالعه: ۵ دقیقه تشخیص و پاسخ گسترده (XDR) یک راه حل…

۸ راه برای افزایش امنیت شبکه

زمان مطالعه: ۵ دقیقه زمانی که بحث امنیت شبکه می شود ذهن…

مدرک +Security اولین قدم برای ورود به دنیای امنیت شبکه

زمان مطالعه: ۴ دقیقه در طی ۵ سال آینده تعداد مشاغل امنیت…

آموزش امنیت سایبری: مبانی، اصطلاحات و مشاغل دنیای امنیت

زمان مطالعه: ۸ دقیقه آموزش امنیت سایبری موضوعی محبوب است، اما آیا…

مهارتهای مورد نیاز یک تحلیلگر SOC

زمان مطالعه: ۵ دقیقه یک تحلیلگر مرکز عملیات امنیت (SOC) برای کنترل…

۲۰ اصطلاح مهم امنیت شبکه که باید بدانید

زمان مطالعه: ۴ دقیقه وقتی صحبت از یک حرفه ای در زمینه…