امنیت کامپیوتری چیست؟ معرفی حملات و ۷ روش مقابله

فناوری هر روز در حال رشد است و با رشد فنآوری، دنیای دیجیتال ما نیز دگرگون می شود. استفاده از اینترنت به صورت تصاعدی در حال افزایش است و باعث می شود ما نسبت به حملات سایبری آسیبپذیرتر باشیم. با یادگیری نحوه حمله مجرمان سایبری و چگونگی تضمین امنیت کامپیوتری و دادههای ما در برابر آنها می توانید خطر نقض امنیت دادهها و ویرانیهای پس از آنرا به حداقل برسانید.

امنیت کامپیوتری با محافظت از سیستمهای کامپیوتری و اطلاعات از آسیب، سرقت و استفاده غیرمجاز جلوگیری می کند. دلیل اصلی مورد حمله قرار گرفتن کاربران، عدم وجود دفاع کافی برای جلوگیری از مزاحمت های مجرمان سایبری است که به سرعت از چنین ضعف هایی سوءاستفاده می کنند. امنیت کامپیوتری محرمانه بودن، عدم تغییر و در دسترس بودن رایانهها و دادههای ذخیره شده آنها را تضمین می کند.

مواردی که در مقاله امنیت کامپیوتری به آنها خواهیم پرداخت

- چرا کاربران مورد حمله قرار می گیرند

- انواع حملات سایبری

- امنیت چه مواردی مهم است

- چگونه سیستم های خود را ایمن کنید

قبل از اینکه به نحوه نقض امنیت دادهها بپردازیم، باید سعی کنیم انگیزههای این حملات را بفهمیم. با دانستن انگیزههای حملات، دید متخصصان امنیت در زمینه امنیت سیستمها بهتر می شود. انگیزههای اصلی حمله به سیستم های یک سازمان یا یک سیستم شخصی عبارتند از:

- ایجاد اختلال در تداوم سرویس مشاغل: اگر یک کسب و کار تجاری مختل شود آسیب زیادی به حسن شهرت و اعتبار آن وارد می شود.

- سرقت اطلاعات و دستکاری دادهها: هکرها اطلاعات محرمانهای را برای سرقت از سازمانها به دست می آورند و آن را به افراد یا گروههای رقیب در بازار سیاه می فروشند.

- ایجاد اختلال با مختل کردن زیرساختهای مهم: تروریست های سایبری به یک شرکت یا یک نهاد دولتی حمله می کنند تا خدمات آنها را مختل کنند و آسیب هایی را به وجود آورند که به طور بالقوه می تواند بر جامعه تأثیر بگذارد (به عنوان مثال ایجاد اخلال در کارت سوخت).

- خسارت مالی به هدف: هکرها به یک سازمان یا مشاغل حمله می کنند و خدمات آنها را مختل می کنند به گونه ای که هدف مجبور است بودجه قابل توجهی برای ترمیم خسارت اختصاص دهد.

- دستیابی به اهداف نظامی یک کشور: دولتهای رقیب به طور مستمر همدیگر را مورد رصد قرار می دهند و گاهی اوقات از روش های جرایم سایبری برای سرقت اسرار نظامی استفاده می کنند.

- باج خواهی: هکرها برای مسدود کردن یک وب سایت یا سرورها از باج افزار استفاده می کنند و کنترل را فقط پس از پرداخت باج می دهند.

- آسیب رساندن به شهرت هدف: هکر ممکن است دلایل شخصی برای حمله به یک سازمان یا فرد داشته باشد.

- تبلیغ اعتقادات مذهبی یا سیاسی: هکرها ممکن است برای ترویج مذهب یا برنامه سیاسی خود به وب سایتها نفوذ کنند و یا حتی برای رأی دادن رای دهندگان به یک روش خاص اینکار را انجام دهند.

اکنون که ما دلیل حملات سایبری را پوشش داده ایم، باید به چگونگی بررسی این موضوع بپردازیم:

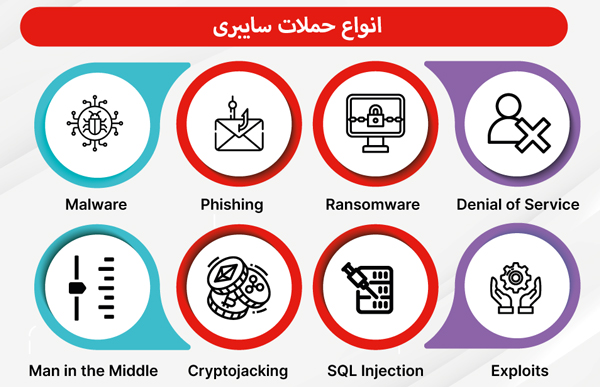

انواع حملات سایبری

انواع مختلفی از حملات در دسترس هکرها قرار دارد. که در اینجا برخی از معروفترین و پرتکرارترین آنها را با هم بررسی می کنیم.

حملات انکار سرویس (DDoS)

حمله انکار سرویس برای محدود کردن دسترسی کاربران به منابع سیستم با ارسال ترافیک بیش از اندازه انجام می شود. سیستم کنترل مرکزی (C&C) به همه بات ها دستور می دهد تا همزمان به یک منبع درخواستهای زیادی ارسال کنند تا سرویس دهی منبع مختل شود. سپس اگر یک کاربر بخواهد به همان منبع دسترسی پیدا کند قادر به انجام این کار نخواهد بود.

حملات بدافزارها

بدافزار یک برنامه مخرب است که سیستمها را آلوده می کند و به دادهها آسیب می زند. چهار نوع بدافزار اصلی وجود دارد:

- Keylogger

Keylogger همه فعالیتها و بازدیدها را ثبت می کند. بیشتر هکرها از آن برای دریافت پسوردها و اطلاعات حسابهای کاربری استفاده می کنند.

- ویروس

ویروس یک کد مخرب است که با کپی کردن خود در یک برنامه یا فایلهای دیگر، تکثیر می شود و نحوه عملکرد یک کامپیوتر را تغییر می دهد. این ویروس ، مانند ویروس ملیسا، نیاز به شخصی دارد که بدون آگاهی یا اجازه کاربر یا مدیر سیستم، ویروس را آگاهانه یا ناآگاهانه گسترش دهد.

- Worms

ورمها برنامههای مخربی هستند که به طور مستقل اجرا می شود و سیستم را آلوده می کند. یکی از نمونه های مشهور W32.Alcra.F است. کرم خود را از طریق دستگاه های اشتراک شبکه پخش می کند.

- اسب تروجان

این یک کد مخرب است که رایانه شما را اشغال می کند. این کد می تواند اطلاعات مربوط به رایانه شما را خراب یا سرقت کند.

حملات مرد میانی

در نظر بگیرید که می خواهید معامله آنلاین انجام دهید. شما به بانک خود وصل می شوید و پرداخت را انجام می دهید.

اکنون در حالی که شما در حال انجام معامله هستید باید جزئیات کارت و پین خود را وارد کنید. مهاجم سایبری شما را فریب می دهد و معامله شما را کنترل می کند. به محض وارد کردن جزئیات خود، او به تمام آن اطلاعات دسترسی خواهد یافت.

فیشینگ

مهاجم، طعمه ها را ارسال می کند، اغلب به صورت ایمیل اینکار را انجام می دهد. او افراد را تشویق می کند تا جزئیات خود را به اشتراک بگذارند. به عنوان مثال شما یک ایمیل مانند این دریافت می کنید:

“شما برنده میلیونی بانک ملت هستید”

اگر کسی مشتری بانک ملت باشد که البته اکثرا هم هستند- شخص احتمالاً لینک را باز کرده و جزئیات مورد نیاز را وارد می کند. اما این نوع ایمیلها همیشه فیشینگ هستند. بانک ها به این صورت ایمیل ارسال نمی کنند.

شنود غیر مجاز

مهاجم ترافیک سیستم شما و کارهایی را که انجام می دهید را مشاهده می کند. مهاجم می تواند از سه طریق شما را کنترل کند:

- نظارت بر ایمیل

- بازدید وب سایت ها

- دانلود های شما

حملات تزریق SQL

همانطور که از نام آن پیداست یک آسیب پذیری تزریق SQL به یک مهاجم اجازه می دهد تا ورودی مخرب را به یک عبارت SQL تزریق کند. این نوع حمله فقط در وب سایت ها اتفاق می افتد. بهترین مثال www.facebook.com است. یک پایگاه داده در وب سایت فیس بوک ذخیره شده است. هکرها با استفاده از نام کاربری و رمزعبور شخص دیگری وارد آن بانک اطلاعاتی می شوند.

حملات پسوردها

هکرها برای پیدا کردن رمز عبور تکنیک های زیر را به کار می گیرند:

- حملات دیکشنری

در این روش ، آنها هر رمز عبوری را که در دیکشنری وجود دارد را برای بدست آوردن پسورد صحیح بکار میگیرند.

- Brute-force

این یک روش آزمون و خطاست که برای رمزگشایی رمز عبور یا داده ها استفاده می شود. این نوع حمله نیاز به زمان دارد.

- Keylogger

همانطور که از نام آن پیداست، keylogger تمام کلیدهای صفحه کلید را ثبت می کند. بیشتر افراد از آن برای دریافت گذرواژه و جزئیات حساب استفاده می کنند

- دیدن پسورد هنگام ورود آن توسط کاربر

مهاجمان با نگاه کردن به صفحه کلید کاربر پسورد وارد شده توسط او را مشاهده می کنند.

- جدول رنگین کمان Rainbow Table

جداول رنگین کمان شامل مقادیر هش پسوردها هستند است. مهاجمان برای یافتن رمز عبور کاربر از این جدول استفاده می کنند.

مهندسی اجتماعی

مهاجمان موقعیت های اجتماعی ایجاد می کنند که شما را به اشتراک گذرواژه خود ترغیب کنند. به عنوان مثال در نظر بگیرید که شما خارج از دفتر خود هستید و یک تماس دریافت می کنید. شخصی می گوید که او از بخش IT است و آنها متوجه شدهاند که سیستم شما به خطر افتاده است. او از شما می خواهد رمز عبور خود را به اشتراک بگذارید. ممکن است او را باور کنید و رمزعبور خود را به اشتراک بگذارید. تماس گیرنده در حقیقت یک هکر بود و این شخص الان رمز عبور شما را دارد. حالا که او دسترسی دارد، می تواند دادههای سازمان شما را به خطر بیاندازد. بهترین راه برای جلوگیری از تأثیرات مهندسی اجتماعی، یادگیری پروتکل سازمان شما در مورد اشتراک گذرواژه است.

چه موارد نیازمند امنیت هستند

امنیت هر سازمانی با سه اصل شروع می شود: محرمانگی، یکپارچگی و در دسترس بودن. به این سه مورد CIA گفته می شود. (وهیچ ارتباطی با سازمان جاسوسی آمریکا ندارد). سیا از زمان ظهور اولین واسطه اصلی به عنوان استاندارد برای امنیت سیستمها بوده است.

محرمانگی: اصول محرمانه بودن ادعا می کند که اطلاعات و عملکردها فقط توسط اشخاص مجاز قابل دسترسی است. مثال: اسرار نظامی.

یکپارچگی: اصول صداقت ادعا می کند که اطلاعات و کارکردها فقط توسط افراد و وسایل مجاز قابل اضافه یا تغییر است. مثال: داده های نادرست وارد شده توسط کاربر در پایگاه داده.

در دسترسبودن: اصول در دسترس بودن ادعا می کند که سیستمها، توابع و دادهها باید طبق تقاضای پارامترهای توافق شده بر اساس سطح خدمات، در صورت تقاضا در دسترس باشند.

چگونه امنیت کامپیوتری خود را بهبود دهیم

۱.احرازهویت دو عاملی – Two-Factor Authentication (2FA)

احراز هویت دو عاملی باعث می شود تا دسترسی مهاجمان به دستگاههای شخصی یا حسابهای آنلاین سخت تر شود. به عنوان مثال، وقتی پرداخت آنلاین انجام می دهید، ابتدا باید شماره cvv کارت خود را وارد کنید، سپس با رمز پویای خود تأیید دوم را انجام می دهید.

۲.رمزهای عبور ایمن: رمزهای عبور قوی ایجاد کنید تا هیچ کس نتواند رمزعبور را هک کند یا حدس بزند. بهترین کلمه عبور ها عبارتند از:

- حداقل ۱۵ کاراکتر

- حروف بزرگ و کوچک

- کاراکتر های خاص مثال: @ # $٪

- اعداد

۳. بهروز رسانی منظم: همیشه سیستم و تمام نرمافزارهای خود را بهروز کنید. بسیاری از بهروز رسانیها حاوی دفاع اضافی در برابر حملات سایبری هستند.

۴. آنتی ویروس: آنتی ویروس یک برنامه کامپیوتری است که برای جلوگیری، کشف و حذف نرم افزارهای مخرب استفاده می شود. نمونه هایی از آنتی ویروس شامل کسپر، ESET و سیمانتک است.

۵. فایروال ها: فایروالها از دسترسی کاربران غیر مجاز اینترنت به شبکه های خصوصی متصل به اینترنت یا اینترانت جلوگیری می کنند.

۶. تکنیک های ضد فیشینگ: هنگامی که ایمیلی دریافت می کنید که به نظر مشکوک است یا هیچ ارتباطی با شما ندارد، موارد زیر را انجام دهید:

- روی پیوند موجود در ایمیل کلیک نکنید

- اگر از شما خواسته شد، هیچ جزئیات و اطلاعاتی را ارائه نکنید

- فایل های پیوست مشکوک را باز نکنید

۷.رمزگذاری: فرایند تبدیل متن ساده معمولی به متن غیرقابل توصیف و بالعکس است. رمزنگاری در بسیاری از برنامهها مانند:

- معاملات بانکی

- کلمات عبور رایانه

- معاملات تجارت الکترونیکی انجام می شود.

متأسفانه، جرایم سایبری روزانه در حال افزایش است، بنابراین ضروری است که درک کاملی از بهترین شیوههای امنیت سایبری داشته باشیم. در حالی که اینترنت در حال تغییر و بهبود زندگی ما است، شبکه گسترده و فناوریهای مرتبط با آن به یک شکار سودآور برای تعداد زیادی از مجرمان سایبری تبدیل شده است.

عواقب این حملات می تواند از بین بردن یک تجارت تا خراب شدن یک اقتصاد ملی باشد. اطلاعات محرمانه یا حساس را می توان از بین برد، نقض حریم خصوصی، و حسن شهرت و اعتبار سازمان را خراب کرد. کامپیوتر شما حتی می تواند توسط هکرها برای حمله به سیستمهای دیگر استفاده شود، که به نوبه خود می تواند برای شما ایجاد دردسر کند.

اگر می خواهید در مورد امنیت سایبری اطلاعات بیشتری کسب کنید، دوره +Security را در زمینه امنیت سایبر برای مبتدیان امنیت سایبر بررسی کنید. این دوره طراحی شده است تا نگاهی بنیادی به منظر امنیت سایبری امروز نشان دهد و ابزاری برای ارزیابی و مدیریت پروتکلهای امنیتی در سیستمهای پردازش اطلاعات به شما ارائه دهد.

مطالب زیر را حتما بخوانید

-

اکتیو دایرکتوری (Active Directory) چیست و چگونه کار می کند؟

120 بازدید

-

بخش بندی شبکه (Network Segmentation) چیست؟

184 بازدید

-

۸ راه برای افزایش امنیت شبکه

2.67k بازدید

-

۲۰ اصطلاح مهم امنیت شبکه که باید بدانید

3.16k بازدید

-

SOC چیست؟ تکنولوژی، اهداف و ابزارهای مرکز عملیات امنیت

6.38k بازدید

-

فیشینگ (Phishing) چیست؟ بررسی و نحوه پیشگیری از آن چگونه است

2.55k بازدید

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.