اکتیو دایرکتوری (Active Directory) چیست و چگونه کار می کند؟

اکتیو دایرکتوری Active Directory (AD) یک پایگاه داده و مجموعه ای از سرویسها است که کاربران را به منابع شبکه ای که برای انجام کار خود نیاز دارند متصل می کند.

این پایگاه داده (یا فهرست) حاوی اطلاعات مهمی در مورد محیط شما است، از جمله اینکه چه کاربران و سیستمهایی وجود دارند و چه کسی مجاز به انجام چه کاری است. برای مثال، پایگاه داده ممکن است لیستی از ۱۰۰ حساب کاربری با جزئیاتی مانند عنوان شغلی، شماره تلفن و رمز عبور هر فرد داشته باشد. همچنین مجوزهای آنها را نیز ثبت خواهد کرد.

این سرویس ها بخش زیادی از فعالیت هایی را که در محیط فناوری اطلاعات شما انجام می شود کنترل می کنند. به طور خاص، آنها اطمینان حاصل می کنند که هر فرد همان کسی است که ادعا می کند (احراز هویت)، معمولاً با بررسی شناسه کاربری و رمز عبوری که وارد می کند، و فقط به آنها اجازه دسترسی به اطلاعاتی را می دهد که مجاز به استفاده از آن هستند (مجوز).

برای کسب اطلاعات بیشتر در مورد مزایای Active Directory، نحوه عملکرد آن و اینکه چه چیزی در یک پایگاه داده Active Directory وجود دارد، ادامه مطلب را بخوانید.

مزایای استفاده از اکتیو دایرکتوری چیست؟

همانطور که اشاره شد، Active Directory مزایای زیادی را برای مدیران، کاربران نهایی و کل سازمان به همراه دارد. این مزایا عبارتند از:

- مدیریت ساده کاربران و مجوزها: مدیران می توانند به صورت مرکزی حساب های کاربری را ایجاد، اصلاح یا حذف کنند و همچنین مجوزهای دسترسی را برای همه کاربران در کل شبکه تنظیم و مدیریت نمایند.

- امنیت شبکه: Active Directory با احراز هویت کاربران قبل از دسترسی به منابع شبکه و کنترل دسترسی به این منابع، امنیت شبکه را افزایش می دهد.

- دسترسی آسان به منابع: کاربران با یک بار ورود به سیستم می توانند به تمام منابع مجاز خود در کل Domain دسترسی داشته باشند (Single Sign-On).

- اشتراک گذاری آسان فایل: فایل ها در یک مخزن مرکزی ذخیره می شوند که اشتراک گذاری آنها با کاربران دیگر را برای همکاری آسان می کند.

- پشتیبانی بهتر: تیم های فناوری اطلاعات می توانند به راحتی از فایل های ذخیره شده پشتیبان تهیه کنند تا در صورت بروز مشکل، کسب و کار با وقفه مواجه نشود.

Active Directory چگونه کار می کند؟

سرویس اصلی Active Directory، سرویس دامنه Active Directory (AD DS) است که بخشی از سیستم عامل Windows Server به شمار می رود. سرورهایی که AD DS را اجرا می کنند، کنترلگرهای دامنه (Domain Controllers) یا به اختصار DCs نامیده میشوند. سازمانها به طور معمول چندین DC دارند و هر کدام یک کپی از دایرکتوری برای کل دامنه را در خود جای داده اند. تغییراتی که در دایرکتوری روی یک کنترلگر دامنه اعمال میشود، مانند بهروزرسانی رمز عبور یا حذف یک حساب کاربری، در سایر DC ها تکرار میشود تا همه آنها بهروز باقی بمانند. یک سرور کاتالوگ جهانی (Global Catalog server) یک DC است که یک کپی کامل از تمام اشیاء موجود در دایرکتوری دامنه خود و یک کپی جزئی از تمام اشیاء سایر دامنهها در جنگل (Forest) را ذخیره میکند. این قابلیت به کاربران و برنامهها امکان میدهد تا اشیاء را در هر دامنهای از جنگل خود پیدا کنند. رایانههای رومیزی، لپتاپها و سایر دستگاههایی که ویندوز (به جای ویندوز سرور) اجرا میکنند، میتوانند بخشی از یک محیط Active Directory باشند، اما AD DS را اجرا نمیکنند. AD DS به چندین پروتکل و استاندارد تثبیت شده از جمله LDAP (پروتکل دسترسی سبک به دایرکتوری)، Kerberos و DNS (سامانه نام دامنه) متکی است.

ساختار پیاده سازی اکتیو دایرکتوری

درک این نکته مهم است که Active Directory فقط برای محیطهای مایکروسافت درونسازمانی (On-Premises) کاربرد دارد. محیطهای مایکروسافت در ابر از Azure Active Directory استفاده میکنند که اهداف مشابه نسخه درونسازمانی خود را دنبال میکند. AD و Azure AD مجزا هستند، اما اگر سازمان شما دارای محیطهای فناوری اطلاعات درونسازمانی و ابری (استقرار ترکیبی) باشد، میتوانند تا حدی با هم کار کنند.

اکتیو دایرکتوری چگونه سازماندهی می شود؟

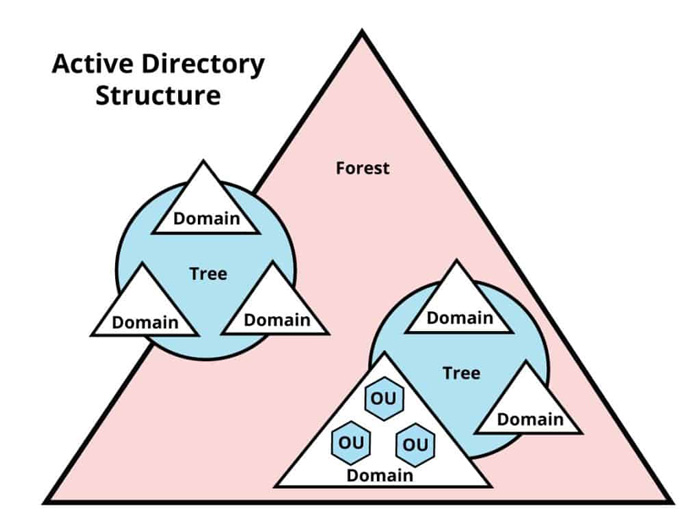

Active Directory دارای سه سطح اصلی است: دامنه ها (Domains)، درختواره ها (Trees) و جنگل ها (Forests). یک دامنه گروهی از کاربران، رایانه ها و سایر اشیاء AD مرتبط است، مانند تمام اشیاء AD برای دفتر مرکزی شرکت شما. چندین دامنه را می توان در یک درختواره ترکیب کرد و چندین درختواره را می توان در یک جنگل گروه بندی کرد.

به خاطر داشته باشید که یک دامنه یک مرز مدیریتی است. اشیاء برای یک دامنه خاص در یک پایگاه داده واحد ذخیره می شوند و می توان آنها را با هم مدیریت کرد. یک فارست یک مرز امنیتی است. اشیاء موجود در فارستهای مختلف قادر به برقراری ارتباط با یکدیگر نیستند، مگر اینکه مدیران هر فارست بین آنها تراست Trust ایجاد کنند. به عنوان مثال، اگر واحدهای تجاری مجزا و متعددی دارید، احتمالاً می خواهید چندین فارست ایجاد کنید.

پایگاه داده Active Directory (دایرکتوری) حاوی اطلاعاتی در مورد اشیاء AD در دامنه است. انواع رایج اشیاء AD شامل کاربران، رایانهها، برنامهها، چاپگرها و پوشههای اشتراکی است. برخی از اشیاء میتوانند اشیاء دیگر را در خود جای دهند (به همین دلیل است که AD را به صورت «سلسله مراتبی» توصیف میکنید). به طور خاص، سازمانها اغلب با سازماندهی اشیاء AD در واحدهای سازمانی (OUs) مدیریت را سادهسازی میکنند و با قرار دادن کاربران در گروهها، امنیت را بهینهسازی میکنند. این واحدهای سازمانی و گروهها خود اشیائی هستند که در دایرکتوری ذخیره میشوند.

اشیاء دارای ویژگیهایی هستند. برخی از ویژگیها آشکار و برخی دیگر پنهانتر هستند. به عنوان مثال، یک شیء مانند یک کاربر به طور معمول دارای ویژگیهایی مانند نام فرد، رمز عبور، بخش و آدرس ایمیل است، اما همچنین دارای ویژگیهایی است که اکثر مردم هرگز نمیبینند، مانند شناسه یکتای سراسری (GUID)، شناسه امنیتی (SID)، آخرین زمان ورود و عضویت در گروه.

پایگاههای داده ساختاریافته هستند، یعنی این که یک طرح کلی وجود دارد که انواع دادههایی را که ذخیره میکنند و نحوه سازماندهی آن دادهها را تعیین میکند. این طرح «اسکیما» نامیده میشود. Active Directory نیز از این قاعده مستثنی نیست: اسکیما آن حاوی تعاریف رسمی برای هر کلاس شیء که میتوان در جنگل Active Directory ایجاد کرد و هر ویژگی که میتواند در یک شیء Active Directory وجود داشته باشد، است. AD با یک اسکیما پیشفرض ارائه میشود، اما مدیران میتوانند آن را مطابق با نیازهای کسبوکار تغییر دهند. نکته کلیدی این است که بهتر است از ابتدا اسکیما را با دقت برنامهریزی کنید؛ به دلیل نقش محوریای که AD در احراز هویت و مجوزها ایفا میکند، تغییر اسکیما پایگاه داده AD در مراحل بعدی میتواند تأثیر به سزایی بر کسب و کار سازمان شما داشته باشد.

مطالب زیر را حتما بخوانید

-

بخش بندی شبکه (Network Segmentation) چیست؟

185 بازدید

-

۸ راه برای افزایش امنیت شبکه

2.67k بازدید

-

۲۰ اصطلاح مهم امنیت شبکه که باید بدانید

3.16k بازدید

-

SOC چیست؟ تکنولوژی، اهداف و ابزارهای مرکز عملیات امنیت

6.38k بازدید

-

فیشینگ (Phishing) چیست؟ بررسی و نحوه پیشگیری از آن چگونه است

2.55k بازدید

-

Shodan چیست؟ موتور جستجوگر همه چیز در اینترنت!

2.8k بازدید

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.