زنجیره کشتار سایبری (Cyber Kill Chain): مراحل، مزایا/معایب و تاکتیکهای امنیتی

زنجیره کشتار سایبری (زنجیره حملات سایبری) که گاهی اوقات به آن CKC یا چرخه حیات حمله سایبری گفته میشود، یک مدل دفاعی امنیتی است که برای شناسایی و توقف حملات سایبری پیچیده قبل از تأثیرگذاری بر سازمان، توسعه یافته است. مدل زنجیرهی کشتار سایبری که معمولاً از هفت مرحله تشکیل شده است، مراحل مختلف یک حمله سایبری را تجزیه و تحلیل میکند و به تیمهای امنیتی اجازه میدهد که حمله سایبری را شناسایی، رهگیری یا از آن پیشگیری کنند. هر مرحله، نشاندهنده اقداماتی است که یک مهاجم باید برای نفوذ به سیستم و دستیابی به اهداف خود انجام دهد. با درک این مراحل و اتخاذ اقدامات دفاعی مناسب در هر مرحله، میتوان احتمال موفقیت مهاجم را به میزان قابل توجهی کاهش داد. استفاده از چارچوب زنجیره کشتار سایبری به سازمانها کمک میکند تا:

- تهدیدهای مرتبط را بهتر درک کنند: با شناسایی مراحل حمله و تاکتیک های مورد استفاده مهاجمان، سازمان ها می توانند مشخص کنند که کدام نوع حملات برای آنها بیشترین خطر را دارند و منابع امنیتی خود را به طور موثرتر تخصیص دهند.

- مدیریت و پاسخ به حوادث را بهبود بخشند: در صورت وقوع حمله، استفاده از مدل زنجیره کشتار سایبری به تیمهای امنیتی کمک میکند تا سریعتر ماهیت و گستره حمله را درک کنند و تدابیر لازم برای پاسخ مناسب را اتخاذ نمایند.

در صورتی که زنجیره کشتار سایبری به درستی اجرا شود، میتواند مزایای امنیتی قابل توجهی داشته باشد، اما اگر به اشتباه انجام شود، میتواند سازمانها را در معرض خطر قرار دهد. در واقع، برخی از نقایص در این مدل منجر به سوالاتی در مورد آینده آن شده است. با وجود چالشها و ابهاماتی که در مورد زنجیره کشتار سایبری وجود دارد، کسب و کارها همچنان میتوانند از روششناسی آن برای تقویت استراتژیهای امنیت سایبری خود استفاده کنند. در ادامه با ما همراه باشید تا ببینیم چرا زنجیره کشتار سایبری در مدیریت تهدیدات سایبری، موضوعی بحث برانگیز است و به ریشه ها، کاربردها و نکات احتیاطی این مدل میپردازیم.

زنجیرهی کشتاردر حوزه امنیت سایبری، دارای چه مفهومی است؟

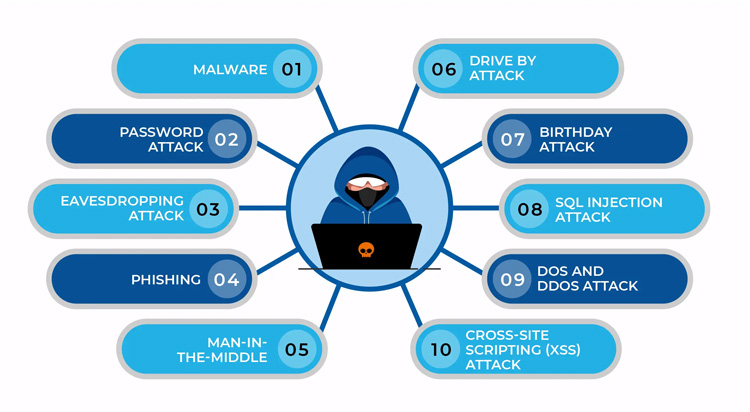

شاید این عبارت را قبلاً در ارتباط با عملیات نظامی شنیده باشید: وقتی یک حمله دشمن شناسایی میشود، به مراحل مختلف تقسیم شده و اقدامات پیشگیرانه انجام میشود. زنجیره کشتار سایبری که در سال ۲۰۱۱ توسط لاکهید مارتین (Lockheed Martin) توسعه یافت، دقیقاً از همین مفهوم الهام گرفته شده است. هدف این مدل، تقویت دفاع سازمانها در برابر تهدیدات پیشرفته و مداوم (APTs) است که حملات سایبری پیچیدهای محسوب میشوند. رایجترین تهدیداتی که در هر مرحله از زنجیره کشتار با آنها مواجه میشویم عبارتند از:

- بدافزار (Malware): نرمافزارهای مخربی که عملکرد سیستم را مختل یا دادهها را به سرقت میبرند.

- باجافزار (Ransomware): نوعی بدافزار که فایلهای کاربر را رمزگذاری کرده و سپس برای رمزگشایی آنها باج طلب میکند.

- اسبهای تروجان (Trojan horses): نرمافزارهایی که ظاهری بیخطر دارند اما کدهای مخرب را اجرا میکنند.

- فیشینگ (Phishing): ایمیلی فریبنده که کاربران را به کلیک کردن روی لینکهای مخرب ترغیب میکند.

- تکنیکهای مهندسی اجتماعی (Social engineering): روشهایی برای فریب کاربر جهت افشای اطلاعات محرمانه یا انجام اقدامات نا امن.

با درک مراحل زنجیره کشتار سایبری و تهدیدات رایج در هر مرحله، سازمانها میتوانند اقدامات امنیتی لازم را برای آمادگی در برابر حمله و پیشگیری از نفوذ هکرها در هر مرحله، از برنامهریزی تا اجرا، انجام دهند. این مدل به سازمانها کمک میکند تا همیشه یک قدم جلوتر از مهاجمان باشند و از داراییهای خود را محافظت کنند. زنجیره کشتار سایبری و چارچوب MITRE ATTACK اغلب با هم مقایسه میشوند. هر دو این مدلها مراحل یک حمله سایبری را نشان میدهند و بسیاری از مراحل آنها مشابه است. تفاوت کلیدی بین زنجیره کشتار سایبری و چارچوب MITRE ATTACK دقیقاً در همین نکته نهفته است که تاکتیکهای MITRE بر خلاف مراحل گروهبندیشده و ساختار خطی زنجیره کشتار، ترتیب خاصی ندارند. یک تفاوت دیگر این است که چارچوب زنجیره کشتار سایبری بهصورت سطح بالا، فرآیند حمله سایبری را در هفت مرحله مورد بررسی قرار میدهد، در حالی که MITRE ATTACK به تکنیکها و روشهای مختلفی که با جزئیات دقیق حمله سایبری مرتبط هستند، میپردازد. هر دو مدل زنجیره کشتار و MITRE ATTACK قابلیت ادغام در استراتژی امنیت سایبری را دارند. در ادامهی بحث، به جزئیات بیشتری در مورد چگونگی استفاده از MITRE ATTACK برای تقویت دفاع سایبری خواهیم پرداخت.

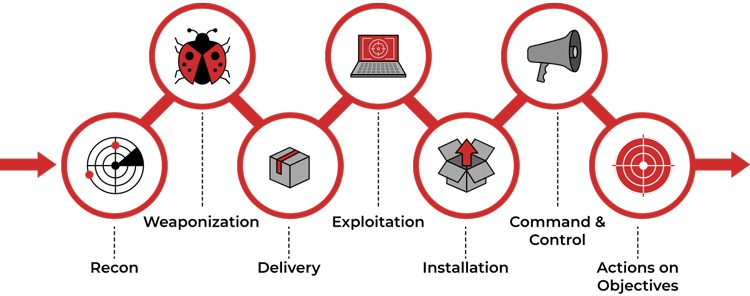

هفت مرحلهی اصلی زنجیره کشتار سایبری

مدل اصلی زنجیره کشتار سایبری که توسط لاکهید مارتین (Lockheed Martin) ارائه شده، شامل هفت مرحلهی کلیدی است که این مدل را به یکی از رایجترین چارچوبهای مورد استفاده در صنعت امنیت سایبری تبدیل کرده است. زنجیره کشتار سایبری هفت مرحلهای لاکهید مارتین با بررسی روشها و انگیزههای مجرم سایبری در کل بازه زمانی حمله، به سازمانها کمک میکند تا تهدیدات را بهتر درک کرده و با آنها مقابله کنند. این هفت مرحله به شرح زیر هستند:

۱- شناسایی (Reconnaissance)

۲- سلاحسازی (Weaponization)

۳- تحویل (Delivery)

۴- اکسپلویت (Exploitation)

۵- نصب (Installation)

۶- فرماندهی و کنترل (Command and Control)

۷- اقدام (Action)

۱– شناسایی (Reconnaissance)

مرحله اول زنجیره کشتار امنیت سایبری، شناسایی است که اساساً مرحله تحقیق عملیات می باشد. مهاجمان، هدف خود را ارزیابی میکنند تا هر گونه آسیبپذیری و نقاط ورود بالقوه را شناسایی کنند. این فرایند میتواند از جمعآوری ساده آدرسهای ایمیل عمومی تا استقرار پیشرفته ابزارهای جاسوسی و اسکنرهای خودکار برای شناسایی نوع سیستمهای امنیتی یا برنامههای شخص ثالث مورد استفاده، متغیر باشد. شناسایی، گام کلیدی در هر حمله سایبری پیچیده است و هم به صورت آنلاین و هم آفلاین قابل اجراست. هر چه مهاجمان در این مرحله اطلاعات بیشتری جمعآوری کنند، به احتمال زیاد حمله موفقیتآمیزتر خواهد بود.

۲- سلاحسازی(Weaponization)

پس از اینکه عامل حمله، اطلاعات خود را در مورد هدف جمعآوری کرد، میتواند برای سوءاستفاده از نقاط ضعف آنها به طراحی استراتژی بپردازد. در مرحله سلاحسازی زنجیره کشتار سایبری، مهاجم بدافزار یا بارهای مخرب را برای استفاده علیه هدف ایجاد میکند. این فرآیند میتواند شامل موارد زیر باشد:

- طراحی اشکال جدیدی از بدافزارها

- اصلاح برنامههای موجود به منظور همخوانی بهتر با نقاط ضعفی که سعی در سوء استفاده از آنها دارند

۳- تحویل (Delivery)

پس از مرحله سلاحسازی، نوبت به مرحله تحویل میرسد. در این مرحله، مجرمان سایبری سعی میکنند به شبکه یا سیستم امنیتی هدف خود نفوذ کنند. معمولاً این عوامل با استفاده از ایمیلهای فیشینگ و سایر ابزارهای مهندسی اجتماعی، بدافزار را در سیستم مستقر میکنند. این بخش همچنین میتواند شامل هک کردن شبکه و سوءاستفاده از نقاط ضعف سختافزار یا نرمافزار سازمان نیز باشد.

۴- اکسپلویت (Exploitation)

پس از تحویل موفق بدافزار یا سایر اشکال هک، مرحله بعدی سوء استفاده از نقاط ضعفی است که در مراحل قبلی زنجیره کشتار سایبری شناسایی شدهاند. هکرها اکنون میتوانند به طور فزایندهای در شبکه یک هدف نفوذ کرده و از آسیبپذیریهایی که قبل از ورود از وجود آنها آگاه نبودند، مطلع شوند. در این مرحله، مهاجمان اغلب به صورت افقی در شبکه از یک سیستم به سیستم دیگر حرکت میکنند و در طول مسیر، نقاط ورود احتمالی بیشتری را شناسایی میکنند. شناسایی آسیبپذیریها زمانی که اقدامات فریبدهندهای در شبکه وجود نداشته باشد، بسیار سادهتر است.

۵- نصب (Installation)

در این مرحله که به مرحله افزایش سطح امتیازات نیز معروف است، مهاجم تلاش میکند بدافزار و سایر ابزارهای سایبری را در شبکه هدف نصب و مستقر کند تا کنترل بیشتری بر سیستمها، حسابها و دادهها به دست آورد. استراتژیها شامل نصب بدافزار از طریق موارد زیر است:

- اسبهای تروجان (Trojan horses)

- دستکاری توکن دسترسی (Access token)

- • رابطهای خط فرمان (Command-line)

- • درهای پشتی (Backdoors)

با نفوذ بیشتر حملهکنندگان درشبکهی هدف که سعی در یافتن اطلاعات امنیتی بدون حفاظت و تغییر دسترسیها در حسابهایی که قربانی شده است دارند، تاکتیکها نیز شروع به تشدید میکنند.

۶- فرمان و کنترل (Command and Control)

یکی از مراحل حیاتی زنجیره کشتار امنیت سایبری، توسعه یک کانال فرمان و کنترل (که با عنوان مرحله C2 نیز شناخته میشود) است. پس از بهدست آوردن کنترل بخشی از سیستم یا حسابهای هدف، اکنون مهاجم قادر است از راه دور، ابزارها و اسلحههای سایبری خود را پیگیری، نظارت و راهنمایی کند. این مرحله میتواند به دو روش تقسیم شود:

- مبهمسازی فرایندی است که مهاجم طی آن، وانمود میکند که هیچ تهدیدی وجود ندارد و در واقع، رد پای خود را پوشانده است. این فرآیند، شامل روشهایی مانند حذف فایل، پرکردن دودویی (binary padding) و امضای کد میشود.

- انکار سرویس (DoS) زمانی رخ میدهد که مجرمان سایبری، مشکلاتی را در سیستمها/مناطق دیگر ایجاد میکنند تا تیمهای امنیتی را از کشف هدف اصلی حمله منحرف کنند. این اغلب شامل انکار خدمات شبکه یا انکار خدمات نقطه پایان، همچنین تکنیکهایی مانند هایجک کردن (hijacking) منابع و قطع سیستم است.

۷- عمل(Action) : هفت مرحلهی زنجیره کشتار سایبری، با عمل به انتها میرسد؛ مرحله نهایی که در آن مجرمان سایبری، هدف اصلی حمله را اجرا میکنند. این مرحله از فرایند زنجیره کشتار سایبری میتواند چند هفته یا ماهها طول بکشد که این امر، به موفقیت مراحل قبلی بستگی دارد. اهداف پایانی متداول یک حمله سایبری استراتژیک شامل موارد زیر است:

- حملات زنجیره تأمین (Supply chain attacks)

- خروج دادهها (Data exfiltration)

- رمزگذاری دادهها (Data encryption)

- فشردهسازی دادهها (Data compression)

آیا در زنجیره کشتار سایبری، گام هشتمی نیز وجود دارد؟

برخی از متخصصان امنیت، اضافه شدن یک مرحله هشتم به زنجیره کشتار سایبری، یعنی پولسازی (monetization) را تایید میکنند. مرحله پولسازی (monetization)را میتوان هم به عنوان یکی از آخرین مراحل زنجیره کشتار سایبری و هم به عنوان هدف نهایی حمله در نظر گرفت، زیرا به طور خاص بر سود مالی مجرمان سایبری از حمله تمرکز دارد. مهاجم میتواند درخواست باج را با تهدید انتشار یا فروش دادههای حساس (اطلاعات شخصی یا رازهای صنعتی) به منظور درخواست وجه، آغاز کند. سوداگری از حملات سایبری به دلیل استفاده روزافزون از ارزهای رمزنگاری شده به مشکلات بزرگتری تبدیل شده است. استفاده از ارزهای رمزنگاری شده امکان درخواست و دریافت پول را برای مهاجمان آسانتر و ایمنتر کرده و باعث افزایش چشمگیر سوداگری از حملات سایبری شده است.

جلوگیری از حملات سایبری

همانطور که در ابعاد مختلف زندگی نیز با آن مواجه هستیم، پیشگیری بهترین درمان است. هر چه زودتر یک شرکت بتواند یک حمله را متوقف کرده و جلوی آن را بگیرد، رفع خسارات ناشی از آن نیز آسانتر خواهد بود.

متوقف کردن یک حمله در فاز فرمان و کنترل (فاز ۶)، به طور معمول نیازمند تلاشهای پیشرفته، گرانقیمت و زمانبرتر است. این میتواند هر چیزی از تعمیرات ماشین تا اقدامات جرمشناسی مانند بررسی عمیق شبکه و تجزیه و تحلیل نقطه پایانی باشد تا تعیین شود که چه دادههایی از دست رفته و مقیاس کلی حمله را مشخص سازد. در نتیجه، سازمانها باید تهدیدها را در مراحل ابتدایی زنجیره کشتار سایبری شناسایی و حل و فصل کنند تا خطراتی که برای شرکتشان به وجود میآید را کاهش دهند و میزان خسارت حمله را به حداقل ممکن برسانند.

نقاط ضعف زنجیره کشتار سایبری

مدل زنجیره کشتار سایبری لاکهید مارتین (Lockheed Martin) ممکن است نقاط قوتی داشته باشد، اما برخی افراد چارچوب سال ۲۰۱۱ را قدیمی یا فاقد نوآوری می دانند. نقطه ضعف کلیدی مدل سنتی این است که برای شناسایی و جلوگیری از بدافزار و محافظت از امنیت محیط طراحی شده است. با این حال، ما اکنون با تهدیدهای امنیتی بسیار بیشتری روبرو هستیم و جرایم سایبری به طور فزایندهای پیچیده میشوند.

معایب اصلی زنجیره کشتار سایبری هفت مرحلهای سنتی

محدودیت در شناسایی حملهها: زنجیره کشتار در شناسایی انواع حملات محدود است. فریمورک اصلی زنجیره کشتار سایبری، متمرکز بر روی بدافزارها و بارهای مخرب است و بنابراین از سایر انواع حملات غافل است. یک مثال میتواند حملات مبتنی بر وب از جمله حملات SQL Injection، DoS، Cross Site Scripting (XSS) و برخی از اکسپلویتهای روز صفر (Zero Day exploits) باشد. به علاوه، حملات انجام شده توسط افراد غیرمجاز که در تلاش هستند تا از اعتبار به خطر افتاده سوء استفاده کنند را در نظر نمیگیرد.

عدم تشخیص تهدیدهای داخلی: تهدیدهای داخلی، خطرات قابل توجهی برای سازمانها ایجاد میکنند، اما در فرآیند سنتی زنجیره کشتار سایبری به آنها توجه نمی شود. برای شناسایی تهدیدهای داخلی، باید دو مورد زیر را به دقت کنترل کنید:

- تغییرات مشکوک در رفتار کاربران

- فعالیت غیرمعمول در زیرشبکهها، برنامهها و کامپیوترها

میتوانید یک پروفایل رفتاری را به صورت سیستمی یا دستی روی کاربران اجرا کنید. رویکرد خودکار بهترین انتخاب است زیرا میتوانید برای نمونه رفتارهای غیر عادی، هشدار تنظیم کنید. با گذشت زمان، شما به راحتی هر دو تهدید واقعی و موارد مثبت کاذب را با سرعت بیشتری تشخیص خواهید داد.

زنجیره کشتار انعطافپذیر نیست

همه مهاجمان به صورت خطی یا گام به گام از دستورالعملهای زنجیره کشتار سایبری پیروی نمیکنند. آنها میتوانند مراحل را رد کنند، اضافه کنند و به عقب برگردند. به عنوان مثال، مهاجمان گاهی اوقات مرحله شناسایی در زنجیره کشتار را که در آن تحقیقات گستردهای در مورد هدف خود انجام میدهند، از دست میدهند. مهاجمان همچنین ممکن است مراحل زنجیره کشتار را با هم ادغام کنند. گزارشی از Alert Logic در سال ۲۰۱۸ نشان داد که تقریباً ۹۰ درصد حملات، پنج مرحله اول زنجیره کشتار سایبری را در یک اقدام واحد ترکیب میکنند.

اگر به طور کامل از چارچوب سنتی پیروی شود، سازمانها ممکن است فرصت شناسایی و توقف تهدیدات قبل از نفوذ به شبکه را از دست بدهند یا در جلوگیری از آنها شکست بخورند.

پیشرفتهای فناوریهای تحولگرا، تکامل حملات سایبری را سرعت میبخشد

به دلیل توسعهی فناوریهای جدید، شاهد حملات جدیدی هستیم که چارچوب سنتی زنجیره کشتار سایبری را دور میزنند. نوآوریهایی مانند رایانش ابری، DevOps، اینترنت اشیاء، یادگیری ماشین و اتوماسیون، با افزایش تعداد منابع داده و نقاط ورود، دامنه حملات سایبری را گسترش دادهاند. علاوه بر این، عواملی مانند افزایش دورکاری و ارزهای دیجیتال، از جنبههای فرهنگی و اجتماعی، به معنای دسترسیهای بیشتر برای هکرهاست و پوشش همهی این نقاط ضعف و تأمین امنیت نقاط انتهایی (endpoints) برای سازمانها دشوار است.

چگونه زنجیره کشتار سایبری میتواند امنیت را بهبود بخشد؟

اگرچه هفت مرحله اصلی زنجیره کشتار سایبری مورد انتقاد قرار گرفتهاند، سازمانها همچنان میتوانند از اصول این چارچوب برای آمادگی بهتر در برابر حملات سایبری موجود و آینده کمک بگیرند. یک چارچوب زنجیره کشتار سایبری میتواند راهنمای استراتژی امنیت سایبری یک کسب و کار باشد، چه با شناسایی نقصهای استراتژی فعلی و چه با تأیید عملکرد موارد موجود. به عنوان مثال، میتواند مشوق پذیرش خدمات و راه حلهایی مانند موارد زیر باشد:

- نرم افزار محافظت از نقاط انتهایی(Endpoint)

- شبکههای خصوصی مجازی(VPN)

- آموزش کارمندان(Employee training)

همانطور که چشم انداز حملات سایبری به تکامل خود ادامه میدهد، سازمانها باید به استراتژی جامع روی بیاورند که ترکیبی از اقدامات امنیتی مدیریتی، فنی و فیزیکی را شامل شود. متدولوژی زنجیره کشتار سایبری می تواند در رسیدن به این هدف کمک کننده باشد، اما مدل اولیه محدودیت هایی دارد.

جایگزینهایی برای زنجیره کشتار سایبری اصلی

اگرچه هر کسب و کاری، به چارچوب زنجیره کشتار سایبری منحصر به فرد خود نیاز دارد، در اینجا چند روش دیگر برای تطبیق فرآیند اولیه زنجیره کشتار ارائه شده است:

زنجیره کشتار یکپارچه (Unified Kill Chain)

زنجیره کشتار یکپارچه، مفهومی است که تکنیکهای فریمورک MITRE ATT&CK و مدل اصلی زنجیره کشتار سایبری را با هم ترکیب میکند. این رویکرد با هدف رفع محدودیتهای مدلهای گذشته و ارائه تصویری جامعتر و انعطافپذیرتر از حملات سایبری ایجاد شده است. در نتیجه، چارچوب یکپارچه و دقیقی با ۱۸ مرحله مجزا بهدست میآید که میتوان آنها را به سه مرحلهی اصلی گروهبندی کرد:

- پایگاه اولیه (Initial foothold)

- انتشار در شبکه (Network propagation)

- اقدام روی اهداف (Action on objectives)

این رویکرد به تیمهای امنیتی اجازه میدهد تا نشانگرهای نفوذ (IOC) را به طور همزمان با فیدهای مختلفی از اطلاعات تهدید مقایسه کنند تا به طور موثری به تهدیدها پاسخ دهند. یک مدل یکپارچه حمله (ATT&CK) میتواند توسط تیمهای دفاعی و تهاجمی برای توسعه کنترلهای امنیتی استفاده شود.

شبیهسازی زنجیرهی حملات سایبری

مدلهای حلقه کشتار همچنین میتوانند برای شبیهسازی حملات سایبری استفاده شوند، و برای این منظور بسیاری از پلتفرمهای تخصصی وجود دارند که میتوانند فرآیند حلقه کشتار سایبری را شبیهسازی کنند. این شبیهسازی به شما امکان میدهد به سرعت هرگونه نقاط ورود یا آسیبپذیریهای سیستمی را شناسایی و اصلاح کنید. این پلتفرمها علاوه بر شبیهسازی تهدیدات سایبری از طریق ایمیل، وب و فایروال، میتوانند امتیاز/گزارش خطر موجودیتهای سیستم را ارائه دهند تا به تیمها در شناسایی نقاط کلیدی خطر کمک کنند. سازمان میتواند با روشهایی مانند تغییر پیکربندیها و نصب پچها، اقدام کرده و تهدیدات آینده را پیشگیری کند.

زنجیرهی سایبری را بهکل کنار نگذارید!

تکامل پیوسته حملات سایبری منجر به سوالات بسیاری در مورد آینده زنجیره کشتار سایبری شده است. یک زنجیره کشتار چابک که عناصری از MITRE ATT&CK و استراتژیهای تشخیص و پاسخ گسترده (XDR) را دربرگیرد، میتواند یک دامنه گستردهتر از تهدیدات را شناسایی کند و قادر به جلوگیری و نابود کردن آنها به صورت موثرتر باشد. صرف نظر از اینکه دیدگاه شما در مورد چارچوب زنجیره کشتار سایبری چیست، برطرف کردن آسیبپذیریهای موجود و داشتن یک استراتژی جامع امنیت سایبری برای حفاظت از هر کسبوکاری ضروری است.

مطالب زیر را حتما بخوانید

-

تحلیل لاگ (Log Analysis) چیست؟ و چگونه به امنیت شما کمک میکند

103 بازدید

-

عامل تهدید (Threat Actor) چیست؟

86 بازدید

-

بردار حمله (Attack vector) چیست؟

101 بازدید

-

مدلسازی تهدید (Threat Modeling) چیست؟ راهنمای کامل

100 بازدید

-

۷ نوع حمله مبتنی بر هویت (IDENTITY-BASED ATTACKS)

119 بازدید

-

چک لیست امنیت اکتیو دایرکتوری (Active Directory)

254 بازدید

دیدگاهتان را بنویسید

برای نوشتن دیدگاه باید وارد بشوید.