COBIT چیست؟ چارچوب COBIT و مؤلفههای آن

COBIT مخفف Control Objectives for Information and Related Technology است. کوبیت چارچوبی (framework) است که توسط ISACA (انجمن حسابرسی و کنترل سیستمهای اطلاعاتی) برای مدیریت فناوری اطلاعات ایجاد شده است. COBIT به عنوان یک ابزار حمایتی برای مدیران طراحی شده است و اجازه می دهد تا شکاف اساسی بین موضوعات فنی، خطرات تجاری و الزامات کنترلی حذف شود.

COBIT یک راهنمای کاملاً شناخته شده است که می تواند برای هر سازمانی و در هر صنعتی اعمال شود. به طور کلی، COBIT کیفیت، کنترل و قابلیت اطمینان سیستم های اطلاعاتی را در یک سازمان تضمین می کند، که این نیز مهمترین جنبه هر تجارت مدرن است.

امروزه، COBIT در سطح جهانی توسط کلیه مدیران فرآیندهای تجاری IT برای تجهیز آنها به یک الگو برای ارائه ارزش به سازمان و تمرین روشهای مدیریت ریسک بهتر در ارتباط با فرآیندهای IT مورد استفاده قرار می گیرد. مدل کنترل COBIT صحت سیستم اطلاعات را تضمین می کند.

ISACA چیست؟

ISACA رهنمودها و کنترلهایی را برای متخصصان حاکمیت اطلاعات، کنترل، امنیت و حسابرسی تنظیم و توسعه میدهد. این سازمان جهانی چارچوب COBIT را حمایت و هدایت می کند. ISACA مخفف “Information Systems Audit and Control Association” میباشد.

نکته: در سال ۲۰۱۹، ISACA نسخه جدید COBIT را اعلام کرد: “COBIT 2019” این نسخه جدید کوبیت یک ابزار عمومی تر، جامعتر و انعطاف پذیرتر است که می تواند توسط همه شرکت ها صرف نظر از اندازه یا اهداف آنها استفاده شود.

چارچوب (framework) COBIT چیست؟

جهت گیری تجاری COBIT شامل پیوند اهداف تجاری با زیرساخت های IT با ارائه مدلهای مختلف بلوغ و اندازه گیریهایی است که ضمن شناسایی مسئولیتهای تجاری مرتبط با فرآیندهای IT، موفقیت را می سنجد. تمرکز اصلی COBIT با یک مدل مبتنی بر فرآیند تقسیم شده در چهار حوزه خاص است، از جمله:

- برنامه ریزی و سازمان

- ارائه و پشتیبانی

- به دست آوردن و اجرا

- نظارت و ارزیابی

همه اینها در زیر ۳۴ فرآیند مطابق با خط مشخص مسئولیتها درک شده است. COBIT در چارچوب های تجاری از جایگاه بالایی برخوردار است و تحت استاندارد های مختلف بین المللی از جمله ITIL ،CMMI ،COSO ،PRINCE2 ،PMBOK ،TOGAF و ISO 27000 شناخته شده است.

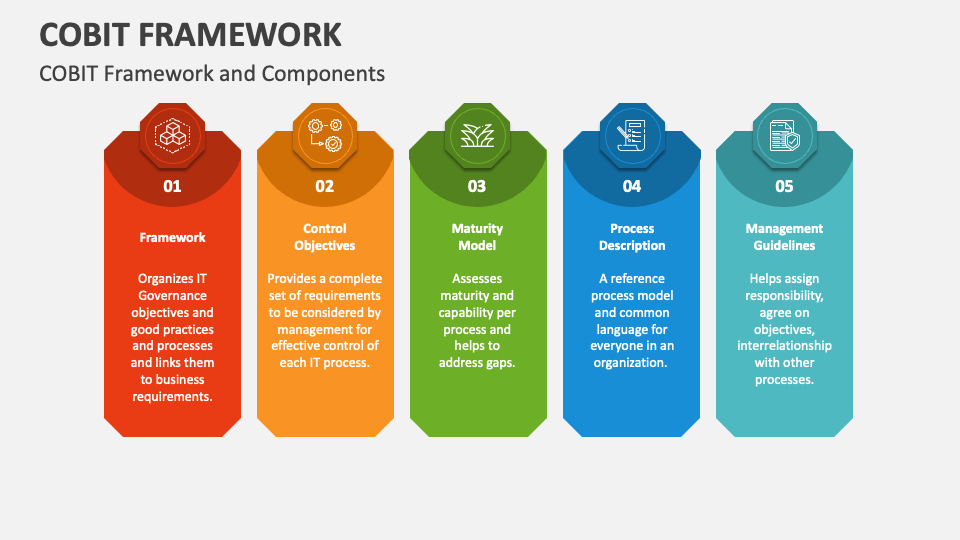

اجزای مختلف Cobit:

- چارچوب Framework

به فناوری اطلاعات کمک میکند تا در سازماندهی اهداف و به دست آوردن بهترین روشها در فرآیندهای فناوری اطلاعات موفق باشد.

- کنترل اهداف Control Objectives

این مورد لیست کاملی از الزاماتی را که توسط مدیریت برای کنترل مؤثر در کسب و کار IT در نظر گرفته شده فراهم می کند.

- مدلهای بلوغ Maturity Models

ضمن رسیدگی به شکافها، به بلوغ و توانایی هر فرآیند دسترسی پیدا می کند.

- توضیحات فرآیند Process Descriptions

این مورد یک مدل مرجع است و همچنین به عنوان یک زبان مشترک برای هر فرد در سازمان عمل می کند. توضیحات فرایند شامل برنامه ریزی، ایجاد، اجرای و نظارت بر کلیه فرآیندهای IT می باشد.

- دستورالعملهای مدیریت Management Guidelines

در تعیین وظایف بهتر، اندازه گیری عملکرد، توافق در مورد اهداف مشترک و نشان دادن روابط بهتر با هر فرآیند دیگر کمک می کند.

COBIT توسط کلیه سازمانهایی که مسئولیتهای اصلی آنها مربوط به فرآیندهای تجاری و فن آوریهای مرتبط است، مورد استفاده قرار می گیرد – کلیه سازمانها و مشاغل وابسته به فنآوری برای اطلاعات معتبر و مرتبط. این چارچوب توسط سازمانهای دولتی و بخش خصوصی مورد استفاده قرار می گیرد زیرا به افزایش حساسیت در فرآیندهای IT کمک می کند.

چرا COBIT 2019 کاملترین نسخه است؟

COBIT 2019 پتانسیل تکامل تدریجی را در چارچوب های فناوری اطلاعات ایجاد می کند. با تغییر مرتب و پیوسته عناصر مدیریت دیجیتال و فناوری اطلاعات، کسبوکارها باید آماده باشند تا بهترین شیوههای انتخابی، نرمافزار، فناوری و بررسی انطباق را به طور منظم مورد بررسی مجدد قرار دهند. این نه تنها به خاطر رعایت استانداردهای تعیین شده توسط مشتریان، بلکه به منظور پیشی گرفتن از آنها است.

تفاوت COBIT 5 و COBIT 2019

COBIT 5، نسخه قبلی COBIT، بر ارائه اهداف، ابزارها و بهروشها متمرکز بود که به طور جهانی برای همه عملیات فناوری اطلاعات قابل اجرا بودند. با انتشار جدیدترین فریمورک کوبیت، فرآیندها اکنون بر ایجاد چارچوب های سفارشی IT متمرکز شده اند که به طور خاص برای نیازها و اهداف یک شرکت مناسب است.

COBIT 2019 بر اساس شش اصل است:

- ارائه ارزش سهامداران Provide Stakeholder Value

- رویکرد کل نگر Holistic Approach

- سیستم حاکمیت پویا Dynamic Governance System

- حاکمیت متمایز از مدیریت Governance Distinct from Management

- متناسب با نیازهای سازمانی Tailored to Enterprise Needs

- سیستم حاکمیت سرتاسری End-to-End Governance System

درحالی که در COBIT 5 پنج اصل وجود دارد:

- رفع نیازهای ذینفعان Meeting stakeholder needs

- پوشش شرکت های کاربر از انتهای تا انتهای آن Covering user enterprises from end to end

- استفاده از یک چارچوب یکپارچه واحد Applying a single integrated framework

- ایجاد یک رویکرد جامع نگر Enabling a holistic approach

- تفکیک حاکمیت از مدیریت Separating governance from management

مزایای صدور گواهینامه COBIT

گواهینامه COBIT نه تنها متخصصان را برای چالش های جهانی در فرآیند IT مشاغل آماده می کند، بلکه مقدار قابل توجهی اطلاعات تخصصی را نیز در این زمینه ارائه می دهد:

- مسائل مربوط به مدیریت IT و چگونگی تأثیر آنها بر سازمانها

- اصول مدیریت IT و IT شرکت ضمن ایجاد اختلافات بین مدیریت و حاکمیت

- دسترسی به روشهایی که فرآیندهای COBIT می توانند به ایجاد پنج اصل اساسی به همراه سایر عوامل کمک کنند

- بحث در مورد COBIT با توجه به مدل مرجع فرآیند و آبشار هدف

مزایای COBIT

متخصصان حرفه ای که در این روش های مناسب ترین هستند، افرادی هستند که در حال حاضر قادر به درک تفاوت های ظریف حاکم بر فناوری اطلاعات در شیوه های مدیریت کسب و کار هستند. این دوره به ویژه برای:

- CIO/ مدیران IT/ مدیران IT

- کمیته خطر

- دارندگان فرآیند

- اعضای کمیته حسابرسان امنیت

- متخصصان فناوری اطلاعات در بخش های حسابرسی، ریسک، امنیت، حاکمیت و اطمینان مناسب است

در حالی که دنیای مدرن به محیطی از چندین فن آوری نوظهور از جمله Consumerization ،Cloud Computing، رسانه های اجتماعی، Big Data و Mobility می پردازد، اطلاعات و فناوری اطلاعات به راحتی یک ارز جدید است. این فناوری باعث می شود حجم وسیعی از بخش های اطلاعاتی به راحتی پشتیبانی و مدیریت شوند. این باعث افزایش سطح موفقیت در مشاغل می شود، اما در عین حال نگرانی های مدیریتی و مدیریتی پیچیده و چالش برانگیز را نیز برای متخصصان امنیت، رهبران بنگاه اقتصادی و متخصصان حاکمیت به وجود می آورد. مشاغل جدید خواستار این هستند که سناریوهای ریسک بهتر با توان اطلاعات روبرو شوند. COBIT 5.0 راه حل دقیقی است که مشاغل مدرن درخواست می کنند.

مطالب زیر را حتما بخوانید

-

اکتیو دایرکتوری (Active Directory) چیست و چگونه کار می کند؟

118 بازدید

-

بخش بندی شبکه (Network Segmentation) چیست؟

181 بازدید

-

۸ راه برای افزایش امنیت شبکه

2.66k بازدید

-

۲۰ اصطلاح مهم امنیت شبکه که باید بدانید

3.15k بازدید

-

SOC چیست؟ تکنولوژی، اهداف و ابزارهای مرکز عملیات امنیت

6.37k بازدید

-

فیشینگ (Phishing) چیست؟ بررسی و نحوه پیشگیری از آن چگونه است

2.55k بازدید